Smart home – een “Internet of Insecure Things” vermijden

Door de trend van het Internet of Things zullen binnen enkele jaren tientallen miljarden toestellen met het internet verbonden zijn. Eén van de meest invloedrijke toepassingen hiervan is de smart home, waarin de meest banale objecten in het huis van consumenten online zullen gaan. Dit opent enerzijds fantastische mogelijkheden voor comfortabeler wonen en automatisering, maar houdt ook een risico in voor buitenstaanders die onze thuis controleren en onze persoonlijke gewoontes bespioneren. De beveiliging van deze objecten en de privacy van de inwoners mogen dus duidelijk niet ontbreken. Dit blijkt echter geen evidentie te zijn, waardoor de nood aan een centraal systeem om de smart home te beveiligen zich op dringt.

Het Internet of Things (IoT) wordt soms ook het Internet of Everything genoemd, omdat alledaagse en onopvallende “dingen” er deel van kunnen uitmaken. Voor een smart home betekent dit in de eerste plaats dat sensoren en actuatoren online gaan. Sensoren kunnen fysische fenomenen zoals beweging en temperatuur waarnemen en doorsturen om verder te verwerken. Actuatoren creëren een effect op hun omgeving, bijvoorbeeld het aansturen van de verwarming of het openen van een deur. Daarnaast zijn er objecten die interactie met gebruikers verzorgen, bijvoorbeeld smartphones, en objecten met een eerder ondersteunende functie zoals gegevensopslag. Door de connectiviteit van al deze voorwerpen worden interessante toepassingen mogelijk, zoals het automatisch regelen van verlichting op basis van beweging van de inwoners of het op afstand instellen van de oven.

Het valt op dat veel van de smart home objecten een directe link hebben met de niet-virtuele wereld, door fenomenen waar te nemen of een effect te veroorzaken op de fysische omgeving. Hierdoor zijn beveiliging en privacy belangrijke vereisten voor het Internet of Things. We willen bijvoorbeeld vermijden dat een ongekend persoon op afstand onze verwarming controleert of waar in huis we ons bevinden.

Ingrediënten voor beveiliging van toestellen en berichten

Uiteraard is beveiliging van elektronische systemen geen volledig nieuw onderwerp. Computers zijn al decennia met elkaar verbonden, waardoor we een aantal vereisten kennen die hen toelaten om veilig te communiceren.

Een eerste voorwaarde is authenticatie van entiteiten, wat betekent dat personen of systemen hun identiteit moeten bewijzen vooraleer ze toegang krijgen. Aansluitend is autorisatie nodig, namelijk bepalen welke entiteiten een bepaald toestel mogen gebruiken via toegangsregels. Verder willen we dat de uitgewisselde berichten beveiligd zijn door het bieden van confidentialiteit en integriteit, wat respectievelijk inhoudt dat anderen de inhoud niet kunnen meelezen en niet kunnen wijzigen. Dit eerste wordt bereikt door de gegevens te versleutelen (“encrypteren”) zodat enkel degenen met de sleutel (“key”) ze kunnen ontcijferen. Integriteit kan worden bereikt door het toevoegen van “authentication codes” die enkel correct kunnen worden berekend via een sleutel.

Verder was ook de nood aan privacy al aangehaald. Om dit te bereiken kunnen we autorisatieregels gebruiken om gevoelige gegevens en apparaten af te schermen. Verder kunnen authenticatiesystemen worden gebruikt die niet de volledige identiteit onthullen. Daarnaast is het mogelijk om data in berichten te filteren om lekken van persoonlijke gegevens te voorkomen.

De specifieke problemen binnen het IoT

Wanneer we kijken naar IoT toestellen die reeds op de markt gebracht zijn, zien we dat de aangehaalde ingrediënten niet altijd terug te vinden zijn. Zo zijn er steekproeven waarin apparaten worden getest die nu verkrijgbaar zijn voor consumenten, zoals slimme thermostaten en tuinsproeiers. Deze studies geven aan dat 70 tot 80% van de toestellen niet veilig zijn omwille van ontbrekende authenticatie of fout gebruik van encryptie.

Eén van de oorzaken van deze problemen is de druk om producten snel op de markt te brengen, aangezien bedrijven zo vroeg mogelijk willen mee zijn met de belangrijke trend van het Internet Things. Dit betekent helaas dat beveiliging onvoldoende in rekening wordt gebracht.

Verder beschikken veel IoT-toestellen over een beperkte rekenkracht, omdat ze enkel voor een kleine specifieke taak dienen. Hierdoor zijn ze niet altijd in staat om complexe beveiligingsberekeningen uit te voeren, wat voldoende krachtige encryptie soms onmogelijk maakt.

Een andere belangrijk punt is dat er voor elk van onze ingrediënten zeer veel verschillende mechanismen bestaan. Zo kan bijvoorbeeld authenticatie gebeuren via een gebruikersnaam en wachtwoord of via “anonieme authenticatie” (waarbij niet de volledige identiteit wordt onthuld), en zijn zelfs daarbinnen nog onderverdelingen mogelijk. Door de heterogeniteit van het IoT komt het vaak voor dat verschillende toestellen andere beveiligingsmechanismen ondersteunen. Dit kan zorgen dat samenwerking tussen toestellen moeilijk wordt, terwijl compatibiliteit net één van de grote troeven van het Internet of Things moet zijn.

Een gateway voor gecentraliseerde beveiliging

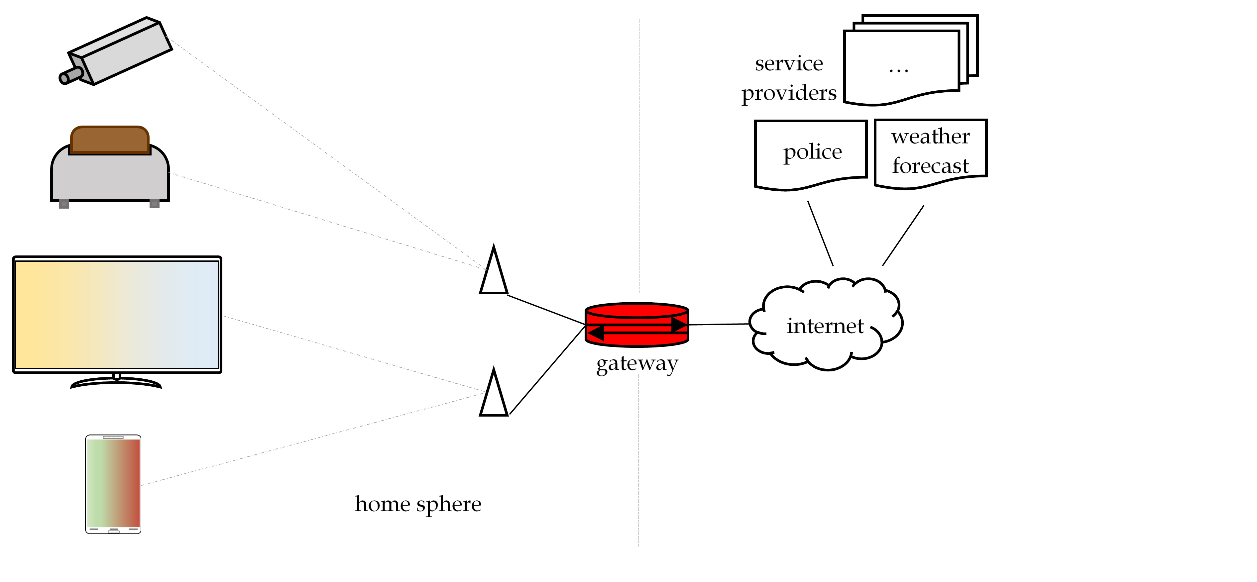

Een manier om objecten binnen de smart home te beveiligen is door middel van een gateway. Het idee is dat al het IoT-verkeer hier doorheen passeert en gepaste beveiliging wordt afgedwongen op basis van regels gedefinieerd door de gebruiker. De gateway voorziet dan authenticatie, autorisatie, confidentialiteit en integriteit van berichten, en privacy. Door de modulaire architectuur kunnen verschillende beveiligingsmechanismen worden ondersteund en is compatibiliteit met nieuwe mechanismen mogelijk door modules toe te voegen.

Het systeem werkt met een protocol waarmee sessies worden opgezet tussen Consumenten (Consumers) en Bronnen (Resources). Zo kan een bepaalde dienst worden aangevraagd bij de gateway, waarna een sessie wordt opgezet met een toestel dat deze dienst aanbiedt. Binnen een sessie kunnen dan berichten worden uitgewisseld, waarbij de gateway verschillende beveiligingsvereisten afdwingt voor elk subkanaal. Dit betekent dus dat de beveiliging tussen de gateway en een toestel A niet noodzakelijk hetzelfde is als de beveiliging tussen de gateway en een ander toestel B. Deze scheiding van subkanalen levert verschillende voordelen op. Ten eerste biedt het ondersteuning voor de heterogeniteit aan beveiligingsmechanismen, omdat de toestellen niet meer onderling dezelfde mechanismen moeten ondersteunen. Verder staat dit toe om rekenkundig zwakke sensoren beter te beveiligen, door gepast krachtige beveiliging te voorzien voor communicatie over het internet en een lichtere variant voor het subkanaal binnen het huis.

In het algemeen biedt de gateway een raamwerk om op een veilige manier applicaties te ontwikkelen voor het heterogene Internet of Things. Voor meer informatie wordt de lezer verwezen naar de thesistekst “A security mechanism for the Internet of Things in a smart home context”.

Bibliografie

[1]

“2015 U.S. Digital Future in Focus,” comScore, 2015.

[2]

J. Gubbi, R. Buyya, S. Marusic and M. Palaniswami, “Internet of Things (IoT): A vision, architectural elements, and future directions,” Future Generation Computer Systems, vol. 29, no. 7, pp. 1645-1660, 2013.

[3]

“16 Best Smart TVs of 2015,” (2015, feb 16). [Online]. Available: http://www.digitaltrends.com/home-theater/best-smart-tvs/.

[4]

“The Best Smart Light Bulbs of 2015,” (2015, apr 6). [Online]. Available: http://www.pcmag.com/article2/0,2817,2483488,00.asp.

[5]

R. H. Weber, “Internet of Things: New security and privacy challenges,” Computer Law & Security Review, vol. 26, no. 1, pp. 23-30, 2010.

[6]

R. Roman, P. Najera and J. Lopez, “Securing the internet of things,” Computer, vol. 44, no. 9, pp. 51-58, 2011.

[7]

L. Atzori, A. Iera and G. Morabito, “The internet of things: A survey,” Computer networks, vol. 54, no. 15, pp. 2787-2805, 2010.

[8]

“The Internet of Things: Making the most of the Second Digital Revolution,” U.K. Government, 2014.

[9]

“2015 Hype Cycle for Emerging Technologies,” Gartner, 2015.

[10]

D. Miorandi, S. Sicari, F. De Pellegrini and I. Chlamtac, “Internet of things: Vision, applications and research challenges,” Ad Hoc Networks, vol. 10, no. 7, pp. 1497-1516, 2012.

[11]

“The Internet of Things: the Future of Consumer Adoption,” Acquity Group, 2014.

[12]

J. Groopman, “Consumer perceptions of privacy in Internet of Things,” Altimeter, 2015.

[13]

“Internet of Things Research Study,” HP, http://www8.hp.com/h20195/V2/GetPDF.aspx/4AA5-4759ENW.pdf, 2014.

[14]

“Hacking the internet of things: from smart cars to toilets,” (2014, jul 22). [Online]. Available: http://www.alphr.com/features/389920/hacking-the-internet-of-things-fro….

[15]

“Cracking WiFi Passwords By Hacking into Smart Kettles,” (2014, oct 24). [Online]. Available: http://thehackernews.com/2015/10/hacking-wifi-password.html.

[16]

Q. Jing, A. V. Vasilakos, J. Wan, J. Lu and D. Qiu, “Security of the Internet of Things: perspectives and challenges,” Wireless Networks, vol. 20, no. 8, pp. 2481-2501, 2014.

[17]

M. Langheinrich, “Privacy by design: principles of privacy-aware ubiquitous systems,” in Ubicomp 2001: Ubiquitous Computing, 2001.

92

[18]

R. Roman, J. Zhou and J. Lopez, “On the features and challenges of security and privacy in distributed internet of things,” Computer Networks, vol. 57, no. 10, pp. 2266-2279, 2013.

[19]

T. Polk and S. Turner, “Security challenges for the internet of things,” in Workshop on Interconnecting Smart Objects with the Internet, Prague, 2011.

[20]

“IPv6 over Low power WPAN (6lowpan),” [Online]. Available: https://datatracker.ietf.org/wg/6lowpan/.

[21]

“EPCGlobal,” GS1, [Online]. Available: http://www.gs1.org/epcglobal.

[22]

M. A. Simplicio, B. T. De Oliveira, C. B. Margi, P. S. Barreto, T. C. Carvalho and M. N{\"a}slund, “Survey and comparison of message authentication solutions on wireless sensor networks,” Ad Hoc Networks, vol. 11, no. 3, pp. 1221-1236, 2013.

[23]

“2012 Hype Cycle for the Internet of Things,” Gartner, 2012.

[24]

S. Sicari, A. Rizzardi, L. Grieco and A. Coen-Porisini, “Security, privacy and trust in Internet of Things: The road ahead,” Computer Networks, vol. 76, pp. 146-164, 2015.

[25]

M. Healy, T. Newe and E. Lewis, “Analysis of hardware encryption versus software encryption on wireless sensor network motes,” in Smart Sensors and Sensing Technology, Springer, 2008, pp. 3-14.

[26]

R. Roman, C. Alcaraz, J. Lopez and N. Sklavos, “Key management systems for sensor networks in the context of the Internet of Things,” Computers & Electrical Engineering, vol. 37, no. 2, pp. 147-159, 2011.

[27]

W. Du, J. Deng, Y. S. Han, P. K. Varshney, J. Katz and A. Khalili, “A pairwise key predistribution scheme for wireless sensor networks,” ACM Transactions on Information and System Security (TISSEC), vol. 8, no. 2, pp. 228-258, 2005.

[28]

V. Gupta, M. Wurm, Y. Zhu, M. Millard, S. Fung, N. Gura, H. Eberle and S. C. Shantz, “Sizzle: A standards-based end-to-end security architecture for the embedded internet,” Pervasive and Mobile Computing, vol. 1, no. 4, pp. 425-445, 2005.

[29]

M. Turkanovic, B. Brumen and M. Hölbl, “A novel user authentication and key agreement scheme for heterogeneous ad hoc wireless sensor networks, based on the internet of things notion,” Ad Hoc Networks, vol. 20, pp. 96-112, 2014.

[30]

S. Tripathy, “Effective pair-wise key establishment scheme for wireless sensor networks,” in Proceedings of the 2nd international conference on Security of information and networks, 2009.

[31]

S. Zhu, S. Setia and S. Jajodia, “LEAP+: Efficient security mechanisms for large-scale distributed sensor networks,” ACM Transactions on Sensor Networks (TOSN), vol. 2, no. 4, pp. 500-528, 2006.

[32]

“TinySec: a Link Layer Security Architecture for Wireless Sensor Networks,” 2004.

93

[33]

J. Hill, R. Szewczyk, A. Woo, S. Hollar, D. Culler and K. Pister, “System architecture directions for networked sensors,” in ACM SIGOPS operating systems review, 2000.

[34]

IETF, “Datagram Transport Layer Security Version 1.2,” (2012). [Online]. Available: https://tools.ietf.org/html/rfc6347.

[35]

T. Kothmayr, C. Schmitt, W. Hu, M. Brünig and G. Carle, “DTLS based security and two-way authentication for the Internet of Things,” Ad Hoc Networks, vol. 11, no. 8, pp. 2710-2723, 2013.

[36]

A. Cherkaoui, L. Bossuet, L. Seitz, G. Selander and R. Borgaonkar, “New paradigms for access control in constrained environments,” in Reconfigurable and Communication-Centric Systems-on-Chip (ReCoSoC), 2014 9th International Symposium on, 2014.

[37]

J. Liu, Y. Xiao and C. P. Chen, “Authentication and access control in the internet of things,” in 2012 32nd International Conference on Distributed Computing Systems Workshops, 2012.

[38]

X. Wang, J. Zhang, E. M. Schooler and M. Ion, “Performance evaluation of attribute-based encryption: Toward data privacy in the IoT,” in Communications (ICC), 2014 IEEE International Conference on, 2014.

[39]

S. Yu, K. Ren and W. Lou, “FDAC: Toward fine-grained distributed data access control in wireless sensor networks,” Parallel and Distributed Systems, IEEE Transactions on, vol. 22, no. 4, pp. 673-686, 2011.

[40]

N. Ye, Y. Zhu, R.-c. Wang, R. Malekian and L. Min, “An efficient authentication and access control scheme for perception layer of internet of things,” Int. J. Appl. Math. Inf. Sci, vol. 8, pp. 1617-1624, 2014.

[41]

A. Cavoukian and others, “Privacy by design: The 7 foundational principles,” Information and Privacy Commissioner of Ontario, Canada, 2009.

[42]

A. Alcaide, E. Palomar, J. Montero-Castillo and A. Ribagorda, “Anonymous authentication for privacy-preserving IoT target-driven applications,” Computers & Security, vol. 37, pp. 111-123, 2013.

[43]

P. Bichsel, J. Camenisch, M. Dubovitskaya, R. R. Enderlein, S. Krenn, I. Krontiris, A. Lehmann, G. Neven, J. D. Nielsen, C. Paquin and others, “D2. 2 Architecture for Attribute-based Credential Technologies-Final Version,” ABC4Trust-Deliverable to the European Commision, 2014.

[44]

J. Su, D. Cao, B. Zhao, X. Wang and I. You, “ePASS: An expressive attribute-based signature scheme with privacy and an unforgeability guarantee for the Internet of Things,” Future Generation Computer Systems, vol. 33, pp. 11-18, 2014.

[45]

R. V. Nehme, E. A. Rundensteiner and E. Bertino, “Tagging stream data for rich real-time services,” Proceedings of the VLDB Endowment, vol. 2, no. 1, pp. 73-84, 2009.

[46]

D. Evans and D. M. Eyers, “Efficient data tagging for managing privacy in the internet of things,” in Green Computing and Communications (GreenCom), 2012 IEEE International Conference on, 2012.

94

[47]

X. Huang, R. Fu, B. Chen, T. Zhang and A. Roscoe, “User interactive internet of things privacy preserved access control,” in Internet Technology And Secured Transactions, 2012 International Conference for, 2012.

[48]

J. Cao, B. Carminati, E. Ferrari and K.-L. Tan, “Castle: Continuously anonymizing data streams,” Dependable and Secure Computing, IEEE Transactions on, vol. 8, no. 3, pp. 337-352, 2011.

[49]

W. R. Claycomb and D. Shin, “A novel node level security policy framework for wireless sensor networks,” Journal of Network and Computer Applications, vol. 34, no. 1, pp. 418-428, 2011.

[50]

T. Moses and others, “Extensible access control markup language (xacml) version 2.0,” Oasis Standard, vol. 200502, 2005.

[51]

N. Ragouzis, J. Hughes, R. Philpott, E. Maler, P. Madsen and T. Scavo, “Security assertion markup language (saml) v2. 0 technical overview,” OASIS Comittee Draft, vol. 2, 2008.

[52]

A. Taherkordi, F. Loiret, A. Abdolrazaghi, R. Rouvoy, Q. Le-Trung and F. Eliassen, “Programming sensor networks using REMORA component model,” in Distributed Computing in Sensor Systems, Springer, 2010, pp. 45-62.

[53]

M. Beisiegel, H. Blohm, D. Booz, J.-J. Dubray, A. C. Interface21, M. Edwards, D. Ferguson, J. Mischkinsky, M. Nally and G. Pavlik, “Service component architecture,” Building systems using a Service Oriented Architecture. BEA, IBM, Interface21, IONA, Oracle, SAP, Siebel, Sybase, white paper, version, vol. 9, 2007.

[54]

P. H. Feiler, D. P. Gluch and J. J. Hudak, “The architecture analysis & design language (AADL): An introduction,” 2006.

[55]

A. Put, I. Dacosta, M. Milutinovic and B. De Decker, “PriMan: Facilitating the Development of Secure and Privacy-Preserving Applications.,” in SEC, 2014.

[56]

“Bouncy Castle Crypto APIs,” [Online]. Available: http://www. bouncycastle.org.

[57]

Oracle, “Java Cryptography Architecture (JCA) Reference Guide,” [Online]. Available: http://docs.oracle.com/javase/8/docs/technotes/guides/ security/crypto/CryptoSpec.html.

[58]

IBM, “IBM: Identity Mixer,” [Online]. Available: http://research.ibm.com/ labs/zurich/idemix.

[59]

D. McGrew and J. Viega, “The Galois/counter mode of operation (GCM),” Submission to NIST. http://csrc. nist. gov/CryptoToolkit/modes/proposedmodes/gcm/gcm-spec. pdf, 2004.